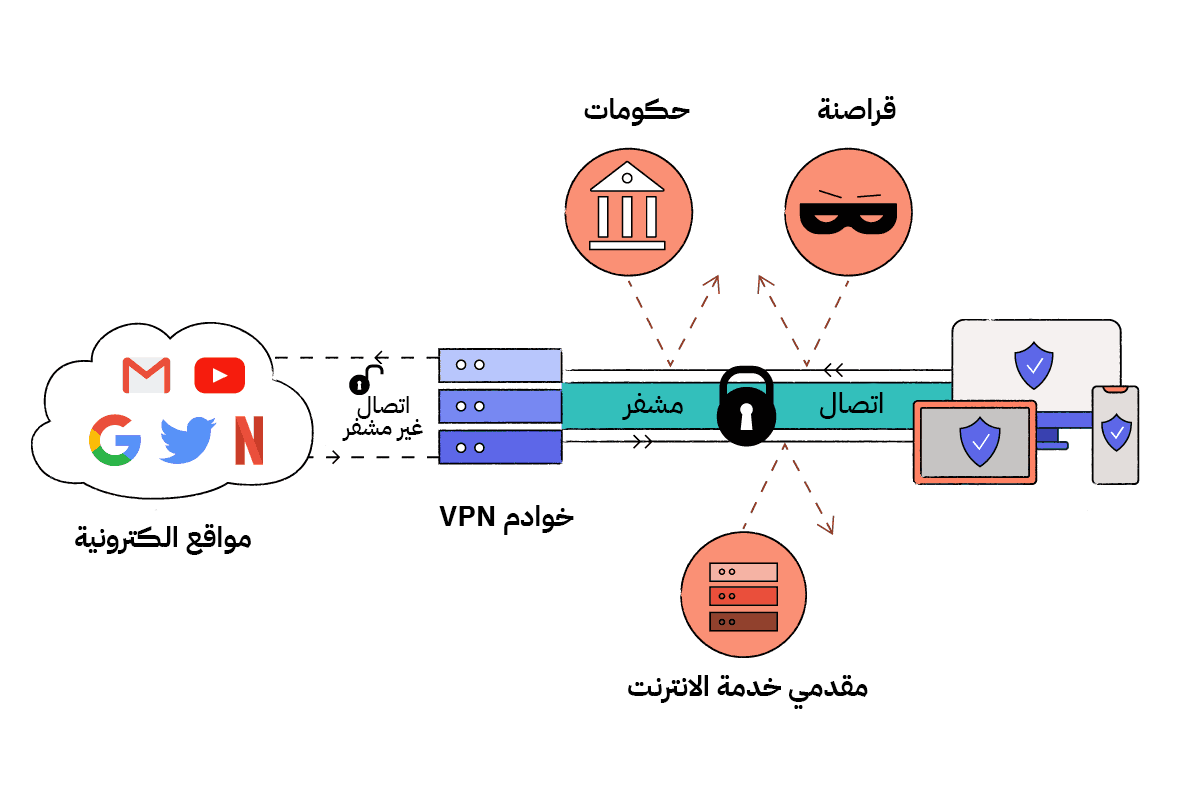

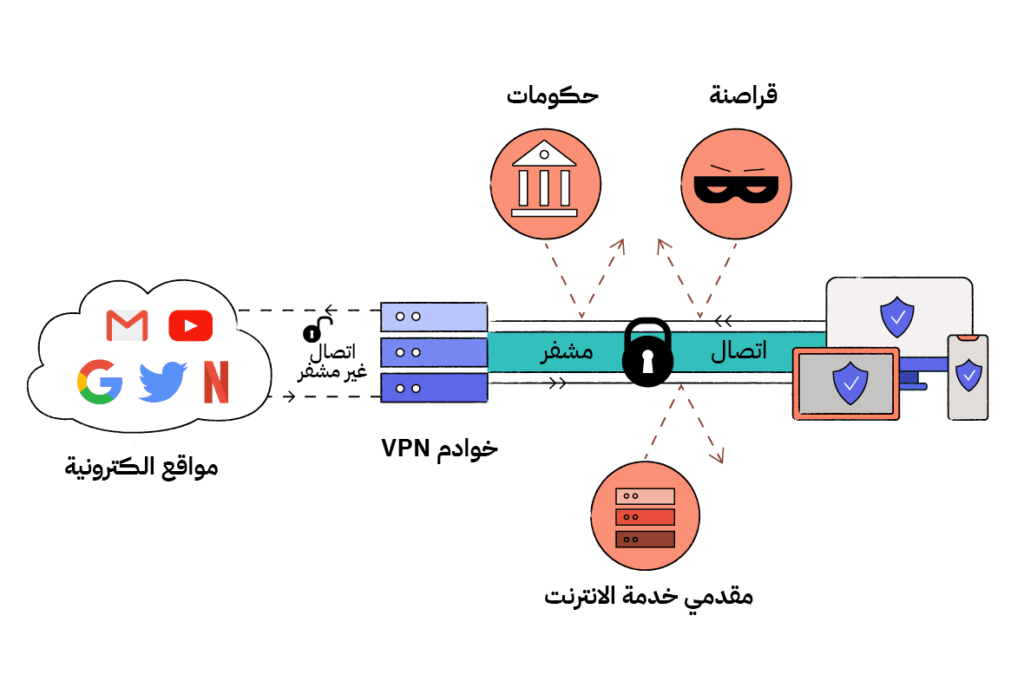

يقوم برنامج VPN بإنشاء نفق افتراضي مشفر بين جهازك وخادم VPN بعيد. يؤدي ذلك إلى إنشاء اتصال آمن بينك وبين الإنترنت العام، وإخفاء عنوان IP الخاص بك، وإخفاء موقعك، وحماية نشاط الويب الخاص بك من المراقبة الخارجية.

تعد الشبكة الافتراضية الخاصة (VPN) أداة قيّمة لحماية خصوصيتك وأمانك وحريتك على الإنترنت. في هذا الدليل، نوضح كيف يعمل برنامج VPN لإخفاء عنوان IP العام الخاص بك وتشفير اتصال الإنترنت الخاص بك.

جدول المحتويات

ملخص سريع: كيف تعمل شبكات VPN

تعمل VPN عن طريق تشفير اتصال الإنترنت الخاص بك وإعادة توجيهه من خلال خادم VPN بعيد.

إليك ما يحدث لحركة مرور الويب الخاصة بك عند استخدام VPN:

- يمكنك تنزيل تطبيق VPN وتثبيته وتشغيله على جهاز الكمبيوتر أو الهاتف الذكي أو التلفزيون.

- في متصفحك، تكتب موقع ويب للوصول إليه (على سبيل المثال example.com).

- يقوم برنامج VPN على جهازك بتشفير طلب الاتصال.

- هذا يجعل موقع ومحتوى طلبك غير مفهوم لأي شخص ينظر إليه.

- يتم إرسال بيانات الاتصال الخاصة بك إلى خادم VPN الذي اخترته، حيث يتم فك تشفيرها.

- يتصل خادم VPN بموقع الويب نيابة عنك، ويرسل موقع الويب المعلومات المطلوبة مرة أخرى إلى

باتباع العملية المذكورة أعلاه، تتيح لك VPN إخفاء عنوان IP الخاص بك من مواقع الويب التي تزورها. كما يتيح لك برنامج VPN إخفاء نشاطك عبر الإنترنت من مزود خدمة الإنترنت أو مسؤول WiFi أو الحكومة أو أي شخص آخر يراقب اتصالك. على الرغم من أن جميع برامج VPN متشابهة إلى حد ما، إلا أن هذه العملية تنطبق تحديدًا على خدمات VPN الشخصية أو «الاستهلاكية».

ما هو نفق VPN؟ (VPN Tunnel)

يعد «نفق VPN» طريقة شائعة لوصف ما يحدث عند إعداد اتصال VPN. بعبارات بسيطة، إنه الاتصال المشفر بين جهازك وخادم VPN. يُشار إلى هذا الاتصال باسم النفق لأن حركة المرور الأصلية الخاصة بك مشفرة وملفوفة في طبقة من حركة المرور غير المشفرة. إنه مثل أخذ ظرف به حرف مكتوب بداخله ووضعه داخل مغلف ثانٍ مع عنوان جديد. تصبح رسالتك الفعلية مخفية تمامًا من الخارج

كيف تخفي VPN عنوان IP الخاص بك؟

بالمختصر: تعمل خدمات VPN كوسيط بين جهازك والإنترنت. عندما تتصفح الإنترنت باستخدام VPN، ترى مواقع الويب التي تزورها عنوان IP لخادم VPN الذي تتصل به، بدلاً من عنوان IP العام الأصلي الخاص بك.

عندما تتصفح الويب بدون VPN، ينتقل اتصالك مباشرة من جهازك إلى الخادم الذي يستضيف موقع الويب أو الخدمة التي تريدها. من أجل إرسال المحتوى ذي الصلة إليك، يحتاج خادم الويب هذا إلى معرفة عنوان IP الخاص بك.

عنوان IP الخاص بك هو في الأساس جواز سفرك على الإنترنت. إنه معرف فريد يخبر أجهزة الكمبيوتر الأخرى بمكان إرسال المعلومات إذا كانت تريد الوصول إليها. استخدم أداة مدقق «What Is My IP» للعثور على عنوان IP العام الخاص بك. يحتوي عنوان IP الخاص بك على الكثير من المعلومات الشخصية المرتبطة به. إنه يكشف عن موقعك الجغرافي، ويمكن استخدامه لإنشاء صورة شاملة لنشاطك على الإنترنت. لهذه الأسباب، يستخدم العديد من الأشخاص VPN لإخفاء عنوان IP الخاص بهم.

نصيحة الخبراء: تحتوي خدمات VPN الجيدة على خوادم في الكثير من المواقع. يمكنك خداع مواقع الويب للاعتقاد بأنك موجود في بلد مختلف من خلال الاتصال بخادم VPN هناك. هذه هي الطريقة التي يستخدم بها الأشخاص شبكات VPN لتغيير منطقتهم على Netflix وخدمات البث الأخرى.

كيف تقوم شبكات VPN بتشفير بياناتك وتأمينها؟

بالمختصر: تستخدم خدمات VPN أصفار التشفير وبروتوكولات الاتصال لتحويل حركة مرور الويب الخاصة بك إلى كود غير مفهوم. هذا يمنع مزود خدمة الإنترنت والحكومة وأي طرف ثالث آخر من عرض محتويات نشاط التصفح الخاص بك. يجب ألا تستخدم VPN الآمنة أي شيء أضعف من تشفير AES-256 لتشفير بياناتك.

التشفير هو عملية تغيير بيانات النص العادي العادية إلى رمز سري يمكن فهمه فقط لشخص يعرف كيفية فك تشفيرها، والغرض من التشفير هو منع الأفراد غير المرغوب فيهم من قراءة رسائلك، وتستخدم شبكات VPN التشفير لإخفاء تفاصيل نشاط التصفح الخاص بك أثناء انتقاله بين جهازك وخادم VPN، واستخدام VPN يمنع مزودي خدمة الإنترنت والحكومات ومسؤولي WiFi والمتسللين وأي أطراف ثالثة متطفلة من التجسس على اتصالك.

أصفار التشفير

لتحويل نشاطك عبر الإنترنت إلى رمز غير مفهوم، تحتاج شبكات VPN إلى استخدام تشفير. التشفير هو مجرد خوارزمية (أي مجموعة من القواعد) تقوم بتشفير البيانات وفك تشفيرها.

مثال: قد يقوم تشفير بسيط جدًا بتشفير بياناتك باستخدام القاعدة «تبديل كل حرف في الرسالة بالحرف الذي يسبقه في الأبجدية». لذلك، ستصبح الخصوصية OQhuzbx.عادةً ما يتم إقران الأصفار بطول مفتاح محدد. بشكل عام، كلما زاد طول المفتاح كلما كان التشفير أكثر أمانًا. على سبيل المثال، يعتبر AES-256 أكثر أمانًا من AES-128.

ما هي الشفرات الأكثر استخدامًا في خدمات VPN

1. معيار التشفير المتقدم (AES)

يعد معيار التشفير المتقدم (AES) أحد أكثر الشفرات أمانًا المتاحة. إنه المعيار الذهبي لبروتوكولات التشفير عبر الإنترنت، ويستخدم على نطاق واسع في صناعة VPN.

تم إنشاء AES من قبل المعهد الوطني الأمريكي للمعايير والتكنولوجيا (NIST) في عام 2001، وتُعرف أيضًا أحيانًا باسم خوارزمية Rijndael. إنه مصمم للتعامل مع الملفات الأكبر حجمًا من الأصفار الأخرى، مثل Blowfish، نظرًا لزيادة حجم الكتلة.

يتوفر AES عادةً بأطوال مفاتيح 128 بت و 256 بت. على الرغم من أن AES-128 لا يزال يعتبر آمنًا، إلا أننا نعلم أن منظمات مثل جهود NSA تحاول دائمًا تقويض معايير التشفير. على هذا النحو، يُفضل استخدام AES-256 لأنه من المحتمل أن يوفر حماية أكبر بكثير.

عندما تقرأ عن التشفير «من الدرجة العسكرية» أو «المستوى المصرفي» على موقع خدمة VPN، فإنه يشير عمومًا إلى استخدام AES-256. تستخدم حكومة الولايات المتحدة تشفير AES-256 لتأمين البيانات الحساسة الخاصة بها، وهو شيء نبحث عنه عند اختبار ومراجعة شبكات VPN.

2. Blowfish

Blowfish عبارة عن شفرة صممها عالم التشفير الأمريكي بروس شنيير في عام 1993. اعتاد أن يكون التشفير الافتراضي المستخدم في معظم اتصالات VPN، ولكن تم استبداله الآن إلى حد كبير بـ AES-256.

سترى عادةً Blowfish مستخدمًا بطول مفتاح 128 بت، على الرغم من أنه يمكن أن يتراوح من 32 بت إلى 448 بت.

هناك بعض نقاط الضعف مع Blowfish. الأكثر شهرة هو ضعفه أمام هجوم التشفير المعروف باسم «هجوم عيد الميلاد». لهذا السبب، يجب استخدام Blowfish فقط كإجراء احتياطي لـ AES-256.

3. ChaCha20

تم نشره في عام 2008 بواسطة دانيال بيرنشتاين، ChaCha20 هو تشفير تشفير VPN جديد بشكل معقول. على الرغم من ذلك، فقد أصبح شائعًا بشكل متزايد لأنه التشفير الوحيد المتوافق مع بروتوكول WireGuard الناشئ.

مثل AES، يستغرق ChaCha20 طول مفتاح 256 بت، والذي يعتبر آمنًا جدًا. تشير التقارير أيضًا إلى أن ChaCha20 أسرع بثلاث مرات من AES.

لا توجد حاليًا ثغرات أمنية معروفة في ChaCha20، وهي تقدم بديلاً مرحبًا به لـ AES حيث تتطلع تقنيات التشفير إلى مواجهة تحدي الحوسبة الكمومية في المستقبل غير البعيد.

4. Camellia

Camellia عبارة عن شفرة تشبه إلى حد كبير AES من حيث الأمان والسرعة. حتى باستخدام خيار طول المفتاح الأصغر (128 بت)، يُعتقد أنه من غير المجدي الاختراق بهجوم القوة الغاشمة نظرًا للتكنولوجيا الحالية. لا توجد هجمات ناجحة معروفة تضعف بشكل فعال شفرة الكاميليا.

الفرق الرئيسي بين Camellia و AES هو أنها غير معتمدة من قبل NIST، المنظمة الأمريكية التي أنشأت AES.

فيحين أن هناك بالتأكيد حجة لاستخدام تشفير غير مرتبط بحكومة الولايات المتحدة، نادرًا ما تتوفر Camellia في برنامج VPN، ولم يتم اختبارها بدقة مثل AES.

بروتوكولات VPN

بروتوكولات VPN هي القواعد والعمليات التي يتبعها جهازك من أجل إنشاء اتصال آمن مع خادم VPN.

بمعنى آخر، يحدد بروتوكول VPN كيفية تكوين نفق VPN، بينما يتم استخدام تشفير التشفير لتشفير البيانات التي تتدفق عبر هذا النفق.

اعتمادًا على البروتوكول المستخدم، ستتمتع VPN بسرعات وقدرات ونقاط ضعف مختلفة. تتيح لك معظم الخدمات اختيار البروتوكول الذي ترغب في استخدامه ضمن إعدادات التطبيق.

هناك العديد من بروتوكولات VPN المتاحة، ولكن ليست جميعها آمنة للاستخدام. فيما يلي نظرة عامة سريعة على أكثرها شيوعًا:

- OpenVPN: مفتوح المصدر وآمن للغاية ومتوافق مع جميع الأجهزة التي تدعم VPN تقريبًا.

- WireGuard: سريع للغاية وفعال للغاية، ولكنه لم يكتسب بعد ثقة الجميع في صناعة VPN بسبب إصداره الأخير.

- IKEv2/IPsec: بروتوكول مغلق المصدر ممتاز لمستخدمي VPN للأجهزة المحمولة، ولكن يشتبه في تعرضه للاختراق من قبل وكالة الأمن القومي.

- SoftEther: غير مدعوم من قبل العديد من خدمات VPN، ولكنه سريع وآمن ورائع لتجاوز الرقابة.

- L2TP/IPsec: بروتوكول أبطأ يُشتبه أيضًا في تعرضه للاختراق من قبل وكالة الأمن القومي.

- SSTP: يتعامل مع جدران الحماية جيدًا، ولكنه مغلق المصدر ومن المحتمل أن يكون عرضة لهجمات man-in-the-middle.

- PPTP: قديم وغير آمن ويجب تجنبه بأي ثمن.

مصافحة VPN (VPN Handshakes)

بالإضافة إلى البروتوكولات والأصفار، تستخدم شبكات VPN أيضًا عمليات تُعرف باسم المصافحة ومصادقة الهاش لمزيد من الأمان والمصادقة على اتصالك.

تشير المصافحة إلى الاتصال الأولي بين جهازي كمبيوتر. إنها تحية يصادق فيها الطرفان على بعضهما البعض ويتم وضع قواعد الاتصال.

أثناء مصافحة VPN، يقوم عميل VPN (أي جهازك) بإنشاء اتصال أولي بخادم VPN.

ثم يتم استخدام هذا الاتصال لمشاركة مفتاح التشفير بأمان بين العميل والخادم. هذا المفتاح هو ما يتم استخدامه لتشفير البيانات وفك تشفيرها في أي من طرفي نفق VPN لجلسة التصفح بأكملها.

تميل مصافحات VPN إلى استخدام خوارزمية RSA (ريفست-شامير-أدلمان). كانت RSA أساسًا لأمن الإنترنت على مدار العقدين الماضيين.

على الرغم من عدم وجود دليل قوي حتى الآن على اختراق RSA-1024، إلا أنه يعتبر عمومًا خطرًا أمنيًا نظرًا لقوة المعالجة المتاحة اليوم.

يعد RSA-2048 بديلاً أكثر أمانًا ويأتي مع تباطؤ حسابي قليل نسبيًا. على هذا النحو، ابتعدت معظم خدمات VPN عن استخدام RSA-1024.

يجب أن تثق فقط بخدمات VPN التي تستخدم RSA-2048 أو RSA-4096.

على الرغم من أن عملية المصافحة تعمل بشكل جيد وتولد تشفيرًا آمنًا، إلا أن كل جلسة يتم إنشاؤها يمكن فك تشفيرها باستخدام المفتاح الخاص المستخدم في مصافحة RSA. وبهذا المعنى، فهو يشبه «المفتاح الرئيسي».

إذا تم اختراق المفتاح الرئيسي في أي وقت، فيمكن استخدامه لفك تشفير كل جلسة آمنة على خادم VPN هذا، في الماضي أو الحاضر. يمكن للمهاجم اختراق خادم VPN والوصول إلى جميع البيانات المتدفقة عبر نفق VPN.

لتجنب ذلك، نوصي باستخدام خدمات VPN التي تم إعدادها باستخدام Perfect Forward Secrecy.

Perfect Forward

Secrecy هي ميزة بروتوكول تستخدم إما خوارزمية تبادل المفاتيح Diffie-Hellman (DH) أو خوارزمية تبادل المفاتيح Elliptic Curve Diffie-Hellman (ECDH) من أجل إنشاء مفاتيح جلسة مؤقتة.

تضمن Perfect Forward Secrecy عدم تبادل مفتاح التشفير أبدًا عبر الاتصال.

بدلاً من ذلك، يقوم كل من خادم VPN وعميل VPN بإنشاء المفتاح بشكل مستقل باستخدام خوارزمية DH أو ECDH.

إنها عملية معقدة من الناحية الرياضية، ولكن Perfect Forward Secrecy تزيل أساسًا التهديد المتمثل في مفتاح خاص واحد، إذا تم اختراقه، فإنه يعرض كل جلسة آمنة تمت استضافتها على الخادم.

بدلاً من ذلك، تكون المفاتيح مؤقتة. هذا يعني أنه يمكنهم فقط الكشف عن جلسة واحدة محددة، وليس أكثر.

وتجدر الإشارة إلى أن RSA وحدها لا يمكنها توفير السرية الأمامية المثالية. يجب تضمين DH أو ECDH في مجموعة تشفير RSA حتى يتم تنفيذها.

يمكن استخدام ECDH فعليًا بمفرده – بدلاً من RSA – لإنشاء مصافحة VPN آمنة باستخدام Perfect Forward Secrecy. ومع ذلك، كن حذرًا من خدمات VPN التي تستخدم DH وحدها، لأنها عرضة للاختراق. هذه ليست مشكلة عند استخدامها مع RSA.

أفضل ثلاثة بروتوكولات VPN نوصي بها – OpenVPN و WireGuard و IKEv2 – كلها تدعم السرية التامة للأمام.

خوارزميات الهاش

تُستخدم خوارزميات الهاش الآمنة (SHA) لمصادقة تكامل البيانات المرسلة واتصالات خادم العميل.

إنها تضمن عدم تغيير المعلومات أثناء النقل بين المصدر والوجهة.

تعمل SHAs عن طريق تحرير بيانات المصدر باستخدام ما يعرف باسم دالة الهاش. يتم تشغيل رسالة المصدر الأصلية من خلال خوارزمية والنتيجة هي سلسلة ثابتة الطول من الأحرف لا تشبه الرسالة الأصلية. ويُعرف هذا باسم «قيمة الهاش».

إنها وظيفة أحادية الاتجاه – لا يمكنك تشغيل عملية de-hash لتحديد الرسالة الأصلية من قيمة الهاش.

تعد التجزئة مفيدة لأن تغيير حرف واحد فقط من بيانات مصدر الإدخال سيؤدي إلى تغيير قيمة التجزئة التي يتم إخراجها من دالة التجزئة تمامًا.

سيقوم عميل VPN بتشغيل البيانات المستلمة من الخادم، جنبًا إلى جنب مع المفتاح السري، من خلال وظيفة التجزئة المتفق عليها أثناء مصافحة VPN.

إذا كانت قيمة الهاش التي يولدها العميل مختلفة عن قيمة الهاش في الرسالة، فسيتم تجاهل البيانات عند العبث بالرسالة.

تمنع مصادقة SHA hash هجمات man-in-the-middle لأنها قادرة على اكتشاف أي تلاعب بشهادة صالحة.

وبدون ذلك، يمكن للمتسلل انتحال شخصية خادم VPN شرعي وخداعك للاتصال بخادم غير آمن، حيث يمكن مراقبة نشاطك.

لضمان أقصى قدر من الأمان، نوصي باستخدام خدمات VPN التي تستخدم SHA-2 أو أعلى. يحتوي SHA-1 على نقاط ضعف مثبتة يمكن أن تعرض الأمان للخطر.